Attaques exploitant une 0-day dans le plugin Wordpress BackupBuddy

Début septembre 2022, l’équipe de Threat Intelligence Wordfence a annoncé avoir découvert l’exploitation d’une faille dans le plugin BackupBuddy. Cette vulnérabilité permet à un attaquant non authentifié de télécharger des fichiers arbitraires sur un site vulnérable. Wordfence estime que le plugin est installé sur 140.000 sites.

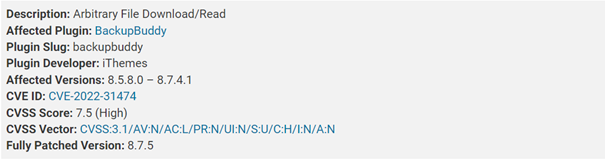

La vulnérabilité

La vulnérabilité affecte les versions 8.5.8.0 jusqu’à 8.7.4.1.

Le plugin BackupBuddy vise à faciliter la gestion de sauvegardes pour les développeurs de sites WordPress. Une de ses caractéristiques est de pouvoir sauvegarder des fichiers sur des serveurs distants (Google Drive, OneDrive et AWS) ou localement via l’option « Local Directory Copy ». La méthode de téléchargement de fichiers en local a été mal implémentée et peut permettre à des utilisateurs non authentifiés de télécharger des fichiers stockés sur le serveur.

La fonction vulnérable de téléchargement de fichiers doit être exécutée à partir d’une page d’administration. Cette fonction ne vérifie pas le chemin de sauvegarde passé en argument. Ceci permet à un attaquant non authentifié, en se connectant sur un site d’administration accessible sans authentification (comme admin-post.php), de faire appel à cette fonction et télécharger des fichiers présents sur le serveur.

Mesures de protection

Des mises à jour BackupBuddy corrigeant les vulnérabilités ont été publiées le 2 septembre. Il est donc fortement conseillé de mettre à jour le plugin vers la version 8.7.5.

Indicateurs de Compromission

Les fichiers les plus visés sont :

- /etc/passwd

- /wp-config.php

- .my.cnf

- .accesshash

Il est donc recommandé de chercher la présence de ces fichiers ou de la chaine « ../../ » dans les journaux d’activité avec le paramètre « local-download » ou « local-destination-id » pour savoir si le site a été visé et potentiellement compromis.

Les 10 adresses IP ayant mené le plus d’attaques sont :

- 195.178.120.89 avec 1,960,065 attaques détectées

- 51.142.90.255 avec 482,604 attaques détectées

- 51.142.185.212 avec 366770 attaques détectées

- 52.229.102.181 avec 344604 attaques détectées

- 20.10.168.93 avec 341,309 attaques détectées

- 20.91.192.253 avec 320,187 attaques détectées

- 23.100.57.101 avec 303,844 attaques détectées

- 20.38.8.68 avec 302,136 attaques détectées

- 20.229.10.195 avec 277,545 attaques détectées

- 20.108.248.76 avec 211,924 attaques détectées