Campagne en cours de vol d’identifiants sur des pages de connexions Citrix

En septembre 2023, les chercheurs en sécurité d’IBM X-Force ont découvert une campagne dans laquelle les attaquants ciblent massivement des passerelles Citrix NetScaler vulnérables à la CVE-2023-3519 (faisant l’objet d’un bulletin d’alerte sur Cyberveille). Le 19 juillet 2023, l’agence américaine CISA avait ajouté la CVE affectant NetScaler ADC et Gateway à son catalogue des vulnérabilités activement exploitées. Le but de la campagne est d’insérer un script malveillant dans le contenu HTML de la page Web d’authentification afin de collecter des identifiants d’utilisateurs.

La vulnérabilité avait été exploitée pour déployer des portes dérobées sur 640 serveurs Citrix début août. Ce chiffre atteignait 2000 à la mi-août, la plupart situés en Europe et aux Etats-Unis. Malgré les rappels de mise à jour des appareils Citrix, la surface d’attaque semble être restée très importante jusqu’à maintenant.

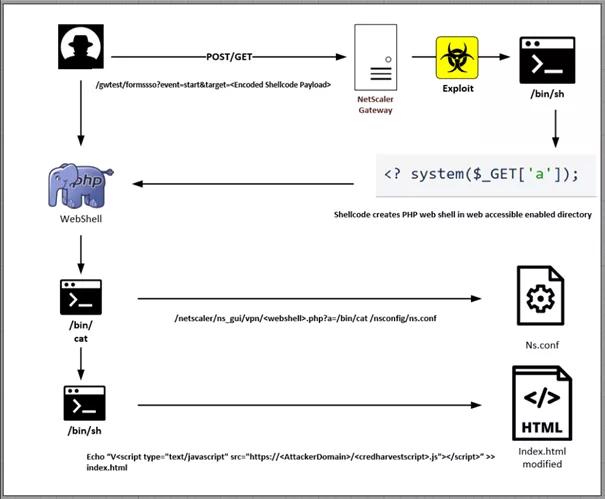

IBM X-Force a découvert cette campagne à cause d’authentifications trop lentes récurrentes sur des appareils NetScaler. En effet, un script Javascript de vol d’identifiant avait été injecté dans la page de connexion index.html d’un appareil Citrix. Une simple requête Web sur ces derniers permet d’écrire un shell Web PHP sur « /netscaler/ns_gui/vpn »

Ce shell offre un accès aux attaquants qui collectent les données de configuration du fichier ns.conf. Ils ajoutent ensuite leur code HTML personnalisé au fichier index.html. Voici la chaîne d’infection :

(Source : IBM)

Les informations d’identifications sont ensuite récupérées via une requête HTTP POST.

Plusieurs domaines ont été enregistrés pour cette campagne d’attaque :

- jscloud[.]ink

- jscloud[.]live

- jscloud[.]biz

- jscdn[.]biz

- cloudjs[.]live

Les chercheurs en sécurité ont identifié à ce stade environ 600 adresses IP d’appareil Citrix victimes dont les pages d’authentification ont été modifiées.

La campagne semble avoir débuté le 11 août 2023, soit la date de la première modification apportée à une page de connexion, et n’a pas été attribuée à un groupe d’attaquants depuis. Elle est toujours en cours.

Cependant, un artefact peut être récupéré dans les journaux d’activités associés au NetScaler Packet Processing Engine (NSPPE), localisé dans /var/core/<number>/NSPPE*. Les chercheurs en sécurité ont constaté que les évènements de crashs correspondaient à la création des Web shells. Les fichiers de crash sont stockés dans des archives .gz qui nécessitent une extraction avant analyse, tandis que le contenu de leurs données de chaîne doit également être converti sous une forme lisible à l'aide de PowerShell ou d'autres outils.

Le CISA a publié des règles de détection et des recommandations sur la CVE-2023-3519 le 20 juillet 2023.