[France] L’ANSSI publie un rapport concernant FIN12

À la suite d’une tentative de cyberattaque contre le centre hospitalier universitaire (CHU) de Brest, l’ANSSI a publié le 18 septembre 2023 un rapport exposant les activités du groupe cybercriminel FIN12.

TTPs

Selon les analyses de l’ANSSI concernant l’attaque du CHU de Brest, l’accès initial a été obtenu par l'intermédiaire d'un service de bureau à distance à l’aide de données d’identification dérobées dans le cadre d’une compromission de poste par le malware de type information stealer « SystemBC ».

Les cybercriminels ont ensuite tenté de modifier le mot de passe d’un compte local et de créer un nouvel utilisateur. Dans un second temps, des tentatives d’exploitation des vulnérabilités « LocalPotato » : CVE-2023-21746 et CVE-2022-24521, ainsi que des vulnérabilités PrintNightmare (CVE-2021-34527), BlueKeep (CVE-2019-0708) et ZeroLogon sont observées à des fins de latéralisation et d’élévation de privilèges.

Tout au long des différentes phases de la compromission, les attaquants font usage d’une palette variée d’outils de pentest tels qu’AccountRestore, SharpRoast et Mimikatz afin d’extraire des authentifiants sur le poste local. D’autres outils sont également utilisés pour la découverte réseau et la recherche de failles dans l’Active Directory : Softperfect Network Scanner, PingCastle et BloodHound. Enfin, deux portes dérobées, SystemBC et Cobalt Strike, ont également été utilisées lors de l’attaque.

FIN12

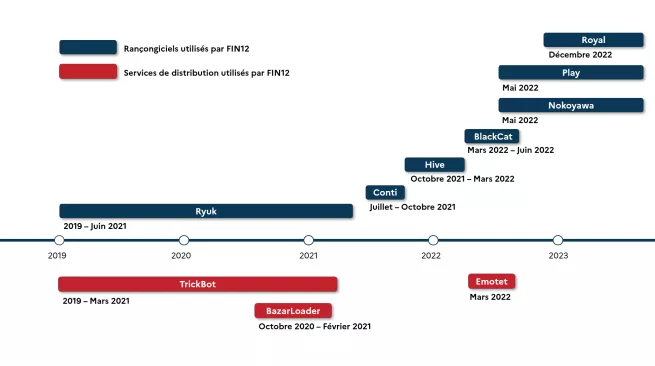

Les TTPS et infrastructures utilisées contre le CHU de Brest permettent le rapprochement avec une série d’attaques, de 2019 à 2022, durant laquelle un même groupe d’attaquants a eu successivement recours aux rançongiciels Royal et Play, Ryuk, Conti, Hive et Nokoyawa, auxquels s’ajoute l’utilisation du malware BazarLoader.

Figure 1 chronologie des attaques Fin12 - source ANSSI

Le recoupement des informations obtenues permet d’identifier ce groupe cybercriminel comme étant FIN12, utilisant précisément ce mode opératoire. En effet, selon la firme de cybersécurité Mandiant, la configuration et l’identification de plusieurs serveurs Cobalt Strike permettent de remonter à ce groupe cybercriminel. FIN12 est spécialisé dans l’attaque de cibles d’envergures, susceptible de payer des rançons importantes, mais vise également de manière récurrente les organisations de santé (20% de ses victimes).

Le mode opératoire de FIN12 réside quant à lui dans le chiffrement rapide des réseaux sans prendre le temps d’exfiltrer de données, choisissant ainsi de ne pratiquer qu’une simple extorsion (chiffrement). L’utilisation d’un vaste panel de rançongiciels s’explique par la fragmentation du groupe Conti, dont est par ailleurs issu Royal, et la jonction de certains individus émanant de ce groupe avec des membres de FIN12. Cela a contribué à faire évoluer l’arsenal d’outils disponibles et l’intervention du groupe dans les réseaux cybercriminels.

L’ANSSI fournit à la fin de son rapport une série d’indicateurs de compromission destinés à la détection de cette menace.

Pour rappel, l’ANS met à disposition des organisations de santé une fiche réflexe de gestion préventive du risque représenté par les rançongiciels.