QakBot : évolution constante des tactiques des attaquants pour ne pas être détectés

Le maliciel QakBot, aussi nommé QBot et Pinkslipbot, a débuté en 2008 comme cheval de Troie bancaire. Depuis, il a évolué en Botnet pour déployer une porte dérobée, permettant l’installation d’autres maliciels. Les groupes d’attaquants utilisant des rançongiciels travaillent souvent avec des maliciels comme QBot pour réaliser la primo-infection. Il est désormais connu que les groupes Black Basta, Egregor et Prolock ont collaboré avec QBot.

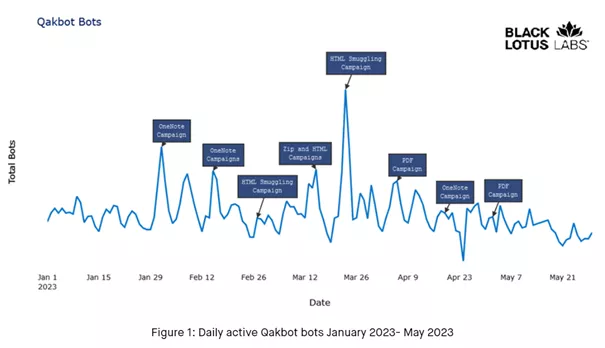

Depuis le début de l’année 2023, les attaquants utilisant QBot ont mis en oeuvre plusieurs méthodes pour obtenir un premier accès à un système. Lors d’une campagne fin décembre 2022, le groupe exploitait des vulnérabilités dans les macros de documents Microsoft Office. Suite à la décision de Microsoft de bloquer les macros XL4 et VBA par défaut, le Botnet utilisant Qbot a changé les types de fichiers envoyés lors des campagnes d’hameçonnage. L’utilisation de fichiers OneNote malveillants, de méthodes d’évasion de la protection Mark of the Web ou des techniques de dissimulation de code HTML (HTML smuggling) a été observée.

Dans leur campagne la plus récente, les attaquants exploitent une version de WordPad vulnérable à un détournement de DLL. D’après ProxyLife, les mails d’hameçonnage contiennent un lien pour télécharger une archive. Cette dernière contient deux fichiers :

- document.exe (une copie légitime de l’exécutable WordPad Write.exe)

- edputil.ddl

Lorsque document.exe est exécuté, il va tenter de charger la DLL légitime edputil.dll, normalement situé dans le répertoire « C:\Windows\System32 ». Cependant, l’exécutable ne va pas la chercher dans un dossier spécifique mais va charger en priorité celle située dans son répertoire. Grâce à cette librairie usurpée, l’attaquant va installer le logiciel malveillant sur la machine.

Un autre point intéressant, évoqué dans une analyse publiée par Black Lotus Labs, est la capacité des Botnet QBot à faire évoluer leurs serveurs C2. L’éditeur de sécurité indique que 25% des serveurs C2 sont actifs moins de 24 heures, tandis que 50% moins d’une semaine, rendant les politiques de filtrage inefficaces.

Black Lotus Labs précise que ce roulement est possible en transformant des bots en proxys C2. Depuis Mars, la grande majorité de ces serveurs se situent en Inde et aux États-Unis.