Rapport rançongiciel Lockbit

Le 14 juin 2023, un rapport concernant le groupe rançongiciel Lockbit a été conjointement publié par l’ANSSI, l’Agence de Cybersécurité et de Sécurité des Infrastructures (CISA) américaine, le FBI ainsi que plusieurs autres organisations nationales chargées de la cybersécurité dans leur pays respectif.

Activité

Selon ce document, LockBit a été, en 2022, le groupe rançongiciel et le fournisseur RaaS le plus actif au monde sur le plan du nombre de victimes revendiqué sur son portail. Lockbit aurait en effet mené quelques 1 700 cyberattaques dans le monde depuis 2020, selon le FBI, amassant un butin de près de 91 millions de dollars provenant de rançons.

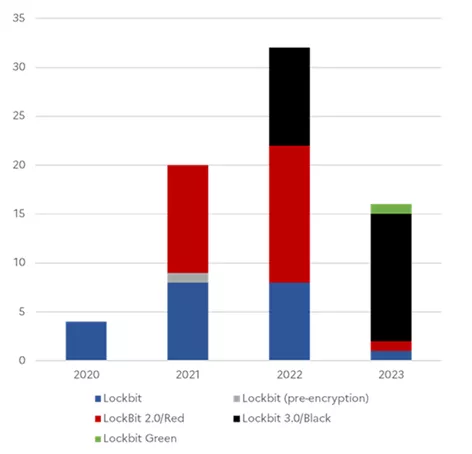

Concernant l’activité du groupe en France, 80 alertes ont été traitées par l’ANSSI depuis 2020, représentant 11% de tous les cas de rançongiciels traités durant cette même période. Il est à noter une forte augmentation de la présence de Lockbit en France en 2022 et 2023. En effet, 27% des cas de rançongiciels traités par l’ANSSI ont été attribués au groupe Lockbit ces deux dernières années, contre 10% en 2021 et 2% au second semestre 2020.

Le groupe a développé différentes versions de son rançongiciel. Selon l’ANSSI, la grande majorité des attaques est aujourd’hui menée au travers de Lockbit 3.0. Différentes versions sont toutefois encore utilisées à l’heure actuelle, avec notamment l’observation de deux cas particuliers de victimes ayant été touchées par trois souches différentes de LockBit.

TTPs

Depuis l'année 2021, les membres de LockBit ont adopté une tactique de double extorsion. Les attaquants chiffrent en premier lieu les données des victimes avant de les extraire et menacer dans un second temps de rendre publiques ces données volées sur leurs portails de fuites.

Lors des différentes phases de leurs attaques, les attaquants utilisent un large panel d’outils gratuits et open source détournés de leurs usages, tels que 7-zip (T1562), AnyDesk (T1219) ou encore Mimikatz (S0002).

Le groupe Lockbit s’appuie également sur un grand nombre de vulnérabilités, parfois anciennes, pour obtenir des accès et déployer l’outil rançongiciel. À titre d’illustration, l’exploitation des vulnérabilités suivantes a été observée :

• CVE-2021-22986 : Vulnérabilité (RCE) F5 iControl REST

• CVE-2023-0669 : Vulnérabilité (RCE) Fortra GoAnyhwere Managed File Transfer (MFT)

• CVE-2023-27350 : Vulnérabilité dans PaperCut MF/NG

• CVE-2018-13379 : Vulnérabilité Fortinet FortiOS

Dans un souci de permettre aux organisations de détecter de potentielles attaques, le rapport met à disposition plusieurs outils :

• Une matrice MITRE ATT&CK complète répertoriant l’ensemble des TTPs observés dans les différentes phases d’attaque.

• Une liste de mesures d’atténuation, toujours basée sur la matrice MITRE ATT&CK, conçue pour contrer l’activité de Lockbit et visant à l’amélioration de la posture de sécurité des organisations.

• Des ressources à consulter comprenant des guides d’hygiène et de procédures en cas d’attaques par rançongiciel.

Conclusion

Les organisations à l’origine de ce rapport ne préconisent en aucun cas de payer une rançon, celle-ci ne garantissant d’ailleurs pas la récupération des fichiers dérobés. Les victimes sont invitées à signaler rapidement tout incident lié à des rançongiciels aux autorités respectives de leur pays.

Pour rappel, l’ANS met à disposition des organisations de santé une fiche réflexe de gestion préventive du risque représenté par les rançongiciels.